Operação foi batizada 'Outubro Vermelho', inspirada em livro e filme.

Quatro infecções relacionadas ao ataque foram detectadas no Brasil.

Altieres RohrEspecial para o G1

A fabricante de antivírus russa Kaspersky Lab anunciou a descoberta de uma rede de espionagem construída por meio de ataques hackers sofisticados. Os ataques infectaram computadores em pelo menos 70 países durante cinco anos e, embora a Kaspersky não nomeie nenhum deles, a informação é que a maioria pertence a agências do governo e principalmente embaixadas, com alguns alvos nas indústrias de energia, militar e comércio. As características técnicas dos ataques apontam para Rússia e China.

A Kaspersky identificou os ataques em outubro de 2012 ao receber a solicitação de um parceiro para analisar um golpe que chegou por e-mail. A companhia também não revelou esse "parceiro".

O nome da operação, dado pela Kaspersky Lab, tem como inspiração o livro e filme "A Caçada ao Outubro Vermelho". Apesar da sua sofisticação, o ataque não parece ter nenhuma relação com ataques identificados anteriores, como os vírus "Flame", "Stuxnet" e a operação Dragão Noturno. Em inglês, o ataque foi chamado de "Red October" e abreviado para "Rocra".

A rede de espionagem segue em funcionamento e os códigos maliciosos instalados nos computadores infectados estão programados para roubar todo tipo de documento, incluindo arquivos de texto, planilhas, arquivos criptografados e pastas de e-mail, sejam elas locais ou remotas.

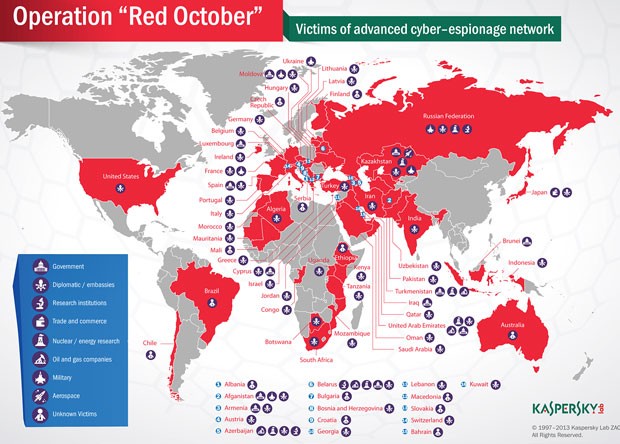

Mapa divulgado pela Kaspersy mostra países e atividade exercida pelas vítimas da operação de espionagem Outubro Vermelho. Na caixa em azul, a empresa mostra o tipo da atividade que fez vítimas em determinado país. Traduzindo, de cima para baixo, estão 'governo', 'diplomacia/embaixadas', 'instituições de pesquisa', 'troca e comércio', 'pesquisa em enegia/energia nuclear', 'companhias de óleo e gás', 'militar', 'aeroespacial' e 'vítimas desconhecidas' (Foto: Divulgação)

Mapa divulgado pela Kaspersy mostra países e atividade exercida pelas vítimas da operação de espionagem Outubro Vermelho. Na caixa em azul, a empresa mostra o tipo da atividade que fez vítimas em determinado país. Traduzindo, de cima para baixo, estão 'governo', 'diplomacia/embaixadas', 'instituições de pesquisa', 'troca e comércio', 'pesquisa em enegia/energia nuclear', 'companhias de óleo e gás', 'militar', 'aeroespacial' e 'vítimas desconhecidas' (Foto: Divulgação)

Funcionamento dos códigos

Os alvos do ataque recebiam e-mails que levavam o usuário ao código malicioso. Em alguns casos foram utilizadas falhas já conhecidas em softwares como Word e Excel.

O código malicioso pode ser complementado por "módulos" que estão instalados ou não, dependendo do caso, e os componentes possuem um "identificador" da vítima que, segundo a Kaspersky Lab, é único em cada infecção e foi programado manualmente no software espião utilizado. Normalmente, esses identificadores são obtidos a partir de um servidor de controle ou gerados pelo vírus no momento em que ele é executado. O identificador incluído no código aponta para um ataque concentrado em poucos alvos.

A Kaspersky identificou 60 endereços para servidores de controle, dos quais alguns estavam disponíveis. A empresa registrou os endereços e observou o comportamento das máquinas infectadas que tentavam se conectar a eles, identificando vítimas dos ataques.

Espionagem

Além de roubar documentos presentes no computador, os códigos são capazes de detectar quando certos celulares, incluindo iPhones e Windows Phones, estão conectados ao computador. Quando isso acontece, a praga inicia uma rotina para roubar dados como a lista de contatos do aparelho.

O código também é capaz de roubar dados de dispositivos USB e de executar uma rotina especial para recuperar arquivos que já foram apagados do dispositivo. Outras informações mais detalhadas ainda não foram fornecida pela Kaspersky Lab.

Alvos

Foram identificados alvos em 68 países, sendo a Rússia e o Cazaquistão os dois países com mais infecções – 35 e 21, respectivamente. Foram ainda identificados quatro infecções no Brasil, seis nos Estados Unidos e uma no Chile. Outros alvos incluem Japão, França, Portugal, Espanha, Belarus e África do Sul. Esses dados são baseados em detecções dos produtos da Kaspersky. Segundo a companhia, o número real de vítimas deve ser maior.

Origem

De acordo com a Kaspersky Lab, que tem sede em Moscou, os códigos possuem gírias que dificilmente um programador que não é russo saberia. Os domínios da operação foram todos registrados em serviços russos.

No entanto, as falhas de segurança utilizadas são típicas de ataques chineses, usadas em operações que tinham como alvos grupos ativistas e indústrias asiáticas. Mesmo assim, o código da "Outubro Vermelho" é diferente do utilizado pelos chineses.

Para a Kaspersky, é difícil determinar qual a origem do ataque, ou mesmo se ele foi patrocinado por um governo. Uma hipótese é que a informação seria coletada para ser vendida no mercado negro.

Para ler mais notícias de Tecnologia e Games, clique em g1.globo.com/tecnologia. Siga também o G1 no Facebook e Tecnologia e Games no Twitter e por RSS.

Nenhum comentário:

Postar um comentário